Las librerías que se deben instalar antes de proceder con la ejecución del plugin en un sistema Debian/Ubuntu son:

sudo apt-get install libxml-ruby

sudo apt-get install libxml2-dev

sudo apt-get install libxslt-dev

sudo apt-get install libnokogiri-ruby

gem install libxslt-ruby

gem install msgpack

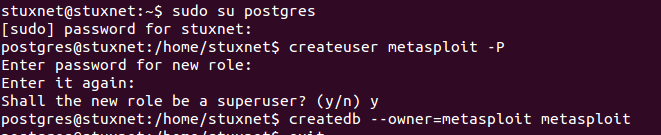

PostgreSQL

Lo primero que haremos será crear una nueva base de datos para almacenar los resultados de análicis.

Luego en una terminal iniciamos:stuxnet@stuxnet:~$ sudo su postgres

[sudo] password for stuxnet:

postgres@stuxnet:/home/stuxnet$ createuser metasploit -P

Enter password for new role:

Enter it again:

Shall the new role be a superuser? (y/n) y

postgres@stuxnet:/home/stuxnet$ createdb --owner=metasploit metasploit

Luego de haber creado la base de datos abriremos una consola del metasploit y tecleamos.sudo /etc/init.d/./postgresql start

Donde:msf > db_connect metasploit:[email protected]:5432/metasploit

Luego de haber creado la base de datos cargaremos WMAP.User: metasploit ( reemplazar por su user )

Passwd: metasploit ( reemplazar por su password )

msf > load wmap

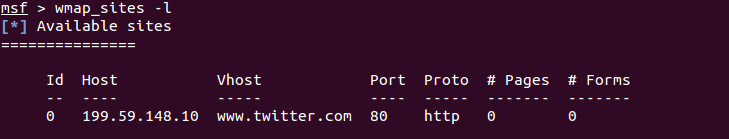

Una vez realizado esto vamos añadir una nueva el target (sitio) seguido de la IP.

Luego comprobramos si fue agregado correctamente.msf > wmap_sites -a http://www.twitter.com,199.59.148.10

msf > wmap_sites -l

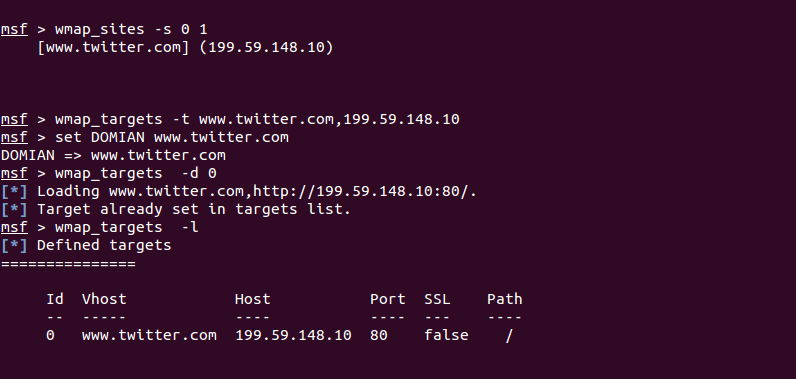

Luego procedemos a covertirlo a objetivo ( Target )

msf > wmap_sites -s 0 1

msf > wmap_targets -t http://www.twitter.com,199.59.148.10

msf > set DOMIAN [Enlace externo eliminado para invitados]

msf > wmap_targets -l

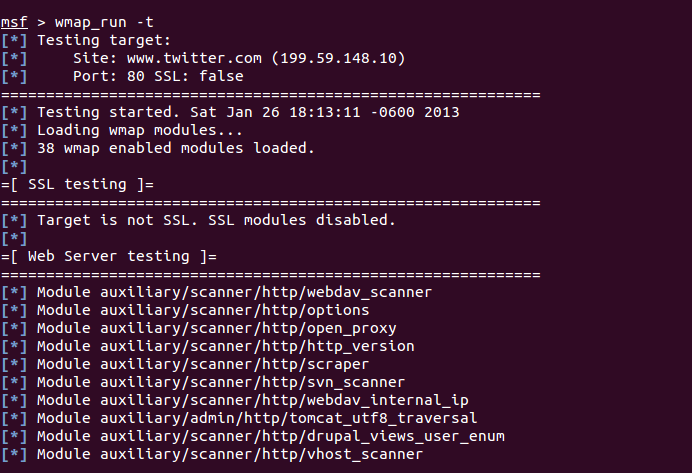

Luego procedemos a lanzar los módulos de explotacion que serán cargados.

msf > msf > wmap_run -t

Una vez cargados los módulos procedemos a lanzarlos al sitio de destino para realizar el test de seguridad.

Una vez que toda la exploracion termine vamos a comprobar si encontramos alguna vulnerabilidad.msf > wmap_run -e

msf > hosts -c address,svcs,vulns