Windows 7, 8.1, 10.

Loader

- It uses two encryption algorithms to prevent antivirus detection after joining with your app. This method is able to Bypass AVs proactives.

The loader is developed in Visual Basic 6, currently compiled in PECode and FUD.

Your application will be compressed with UPX by Insanity Software before being encrypted.

An encrypted RunPE method is used and is out of the loader.

The loader and the encrypted file are joined with Iexpress. It is also FUD.

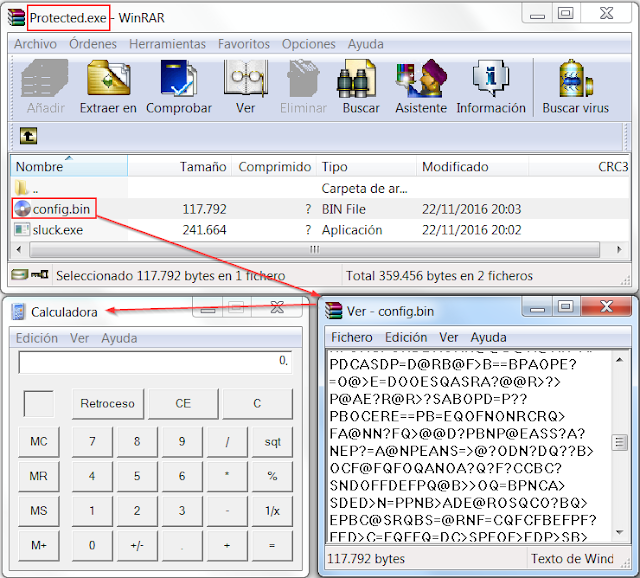

Loader content

23-11-2016

(Loader & Protected.exe)

Download: [Enlace externo eliminado para invitados]